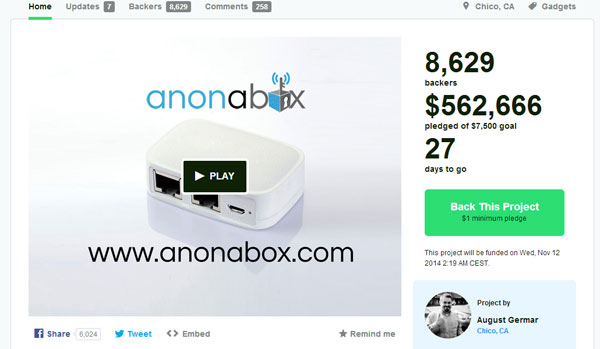

Aktuell scheint sich der Hype um die Anonabox auf Kickstarter in größeren Frust aufzulösen. Kennt ihr nicht? Dann hier eine kurze Einführung. Diese Box soll anonymes Websurfen ermöglichen, indem sie zwischen das Endgerät (PC, MAC oder Smartphone ins WLAN oder LAN) und den heimischen Router angeschlossen wird, und fortan den gesamten Traffic über das TOR Netzwerk schickt. Tolle Sache im Prinzip. Aber auch nur im Prinzip, in der realen Welt gibt es da nach meiner Meinung einige Probleme. Da sind zum einen die jetzt laut werdenden Vorwürfe, die Anonabox sei gar keine neue und schon gar keine eigene Entwicklung. Vielmehr sei die Anonabox eine viel zu teure Kopie von in China hergestellter Hardware. Anyway, ich kann dazu noch nichts schreiben, sehe aber noch ganz andere Probleme.

1. Anonymität im TOR Netzwerk

Inhalt

Jeder halbwegs versierte TOR Nutzer weiß, dass es unbedingt erforderlich ist, nicht einfach nur den TOR Browser oder das TAILS OS vom USB Stick zu starten, sondern auch die Exit Nodes selbst festzulegen und zwar auf solche, denen man vertrauen kann. Das passiert über eine manuelle Anpassung der torrc Datei, hier kann per Fingerprint festgelegt werden, welche Exit Nodes genutzt werden dürfen. Das ist unbedingt nötig, weil praktisch jeder einen solchen Exit Node (also den Ausgang aus dem TOR Netz auf den Zielwebserver) betreiben kann, und mithin sämtlichen Traffic über seinen Exit mitlesen kann. Und du vermutest richtig, das können dann auch BND, NSA, FBI, MAD und andere Kriminelle. Um also wirklich halbwegs sicher und anonym zu surfen, muss das unbedingt gemacht werden.

Leider steht davon auf der Kickstarter Projektseite kein Wort. Dort redet man von Plug’n Play, anstöpseln, anschalten und los gehts. Schaut man sich dann im FAQ an, welche TOR Exits genutzt werden, wird klar, dass das praktisch alle möglichen sind, ohne dass der Nutzer irgendwo die Möglichkeit hat, vertrauenswürdige festzulegen. Konnte ich jedenfalls bisher nichts von lesen. Wenn das so ist, dürften jetzt bei den Schlapphüten die Sektkorken knallen!

2. Open Source Software der Anonabox

Es wird damit geworben, dass die Software der Anonabox Open Source ist und damit Schwachstellen eine größere Wahrscheinlichkeit haben, entdeckt zu werden. Ist auch richtig, leider, und wir hatten das Thema bei mir schon häufiger, ist es eben auch nicht mehr als eine größere Wahrscheinlichkeit. Die Heartbleed Lücke und Shellschock haben uns allen deutlich vor Augen geführt, wie unsicher auch Open Source Software sein. Wenn da also nicht permanent dran gearbeitet wird, unabhängige Auditoren jede neue Version wiederholt prüfen, ist das Sicherheitsversprechen hoch riskant. Das gilt besonders dann, wenn man nicht einfach nur anonym surfen will, sondern auf Anonymität angewiesen, etwa als Journalist, Dissident in China oder ähnliches. Mir würde das jedenfalls zu denken geben.

3. Arglose Nutzer im Darkweb!?

Ist man erstmal über TOR im Netz unterwegs, hat man auch Zugang auf Inhalte im Dark- oder Deepweb kommt also auf die .onion Seiten. Nach dem, was ich dort gesehen habe, muss man schon sehr aufpassen, auf welche Links man klickt und schon gar keine Software installieren. Ich muss hier nicht ins Detail gehen, um die Vorstellung zu untermauern, dass es für arglose Nutzer höchst riskant sein kann, im Darkweb zu surfen. Mir ist schon klar, dass das nicht gleich automatisch passieren, aber es ist zumindest möglich und das kann nicht gut sein. So dürften auch dort bei den Spielkindern die Sektkorken knallen, weil viele neue Opfer im Anmarsch sind.

So, das waren jetzt nur einige schnell und nächtlich hingeklatschte Gedanken, wichtig finde ich das trotzdem und werde das mal weiter verfolgen. Bis dahin bin ich auf deinen Kommentar gespannt!

Schreibe einen Kommentar